Kali Linuxi Nmapi (võrguturbe skanneri) praktiline juhend

Teises Kali Linuxi artiklis on võrgutööriist tuntud kui Kali kasulikud võrgu kaardistamise tööriistad.

- Kali Linuxi paigaldusjuhend algajatele - 1. osa

Network Mapperi lühendit Nmap haldab Gordon Lyon (hr Lyoni kohta leiate siit: http://insecure.org/fyodor/) ja seda kasutavad paljud turvaasjad kogu maailmas.

Utiliit töötab nii Linuxis kui ka Windowsis ja on käsureal (CLI) juhitav. Kuid käsurea veidi pelglikumate jaoks on nmap-i jaoks suurepärane graafiline esipind, mida nimetatakse zenmapiks.

Isikutel on tungivalt soovitatav õppida nmap-i CLI-versiooni, kuna see pakub zenmapi graafilise väljaandega võrreldes palju suuremat paindlikkust.

Mis otstarbel nmap server töötab? Suurepärane küsimus. Nmap võimaldab administraatoril kiiresti ja põhjalikult võrgus olevaid süsteeme tundma õppida, sellest ka nimi, Network MAPper või nmap.

Nmapil on võimalus kiiresti leida nii reaalajas hostid kui ka selle hostiga seotud teenused. Nmapi funktsionaalsust saab veelgi laiendada Nmapi skriptimismootoriga, mida sageli lühendatakse kui NSE.

See skriptimootor võimaldab administraatoritel kiiresti luua skripti, mille abil saab teha kindlaks, kas nende võrgus on äsja avastatud haavatavus. Paljud skriptid on välja töötatud ja kaasatud enamiku nmap-i installidega.

Ettevaatus - nmap on tavaliselt nii heade kui halbade kavatsustega inimeste kasutuses. Äärmiselt ettevaatlik tuleks olla selle tagamiseks, et te ei kasutaks nmap-i süsteemide vastu, kui luba pole sõnaselgelt kirjalikus/juriidilises lepingus sätestatud. Nmap-tööriista kasutamisel olge ettevaatlik.

- Kali Linux (nmap on saadaval teistes opsüsteemides ja selle juhisega sarnastes funktsioonides).

- Teine arvuti ja luba selle arvuti skannimiseks nmap-iga - seda saab sageli hõlpsasti teha sellise tarkvara abil nagu VirtualBox ja virtuaalmasina loomine.

- Hea masina harjutamiseks lugege Metasploitable 2 kohta

- Laadige alla versioonile MS2 Metasploitable2

Kali Linux - Nmapiga töötamine

Esimene samm nmap-iga töötamiseks on Kali Linuxi masinasse sisselogimine ja soovi korral graafilise seansi alustamine (Selle sarja esimene artikkel installis Kali Linuxi valgustusajala töölaua keskkonnaga).

Installimise ajal oleks installija palunud kasutajal sisestada sisselogimiseks vajaliku root-parooli. Kui olete Kali Linuxi masinasse sisse loginud, saab käsu ‘startx’ abil käivitada Enlightenment Desktop Environment - väärib märkimist, et nmap ei vaja töötamiseks töölauakeskkonda.

# startx

Kui olete valgustusse sisse loginud, tuleb avada terminaliaken. Töölaua taustal klõpsates kuvatakse menüü. Terminali navigeerimine toimub järgmiselt: Rakendused -> Süsteem -> ‘Xterm’ või ‘UXterm’ või ‘Root Terminal’.

Autor on shelliprogrammi “Terminaator” fänn, kuid see ei pruugi ilmneda Kali Linuxi vaikimisi installimisel. Kõik loetletud shelliprogrammid töötavad nmap-i jaoks.

Kui terminal on käivitatud, võib nmap-lõbu alata. Selle konkreetse õpetuse jaoks loodi Kali masina ja Metasploitable masinaga privaatne võrk.

See muutis asja lihtsamaks ja turvalisemaks, kuna eravõrgu valik tagaks skannimiste püsimise ohututes masinates ja väldiks haavatavat Metasploitable masinat kellegi teise poolt ohtu seadmata.

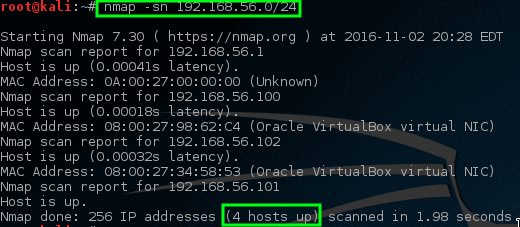

Selles näites on mõlemad masinad privaatses võrgus 192.168.56.0/24. Kali masina IP-aadress on 192.168.56.101 ja skaneeritava Metasploitable-masina IP-aadress on 192.168.56.102.

Oletame siiski, et IP-aadressi teave ei olnud saadaval. Kiire nmap-skaneerimine võib aidata kindlaks teha, mis konkreetses võrgus töötab. Seda skannimist nimetatakse skannimiseks “Lihtne loend”, mistõttu käsklusele nmap edastatud

-sLargumendid.# nmap -sL 192.168.56.0/24

Kahjuks ei tagastanud see esialgne kontroll ühtegi otseülekannet. Mõnikord on see teatud tegur, kuidas teatud operatsioonisüsteemid käsitlevad võrguliikluse kontrollimist sadamas.

Ärge muretsege, et nmapil on mõned nipid, et proovida neid masinaid leida. See järgmine trikk ütleb nmap-le, et proovige lihtsalt pingutada kõiki 192.168.56.0/24 võrgu aadresse.

# nmap -sn 192.168.56.0/24

Seekord tagastab nmap skannimiseks mõned potentsiaalsed hostid! Selles käsus keelab

-snnmapi vaikekäitumise, kui ta üritab hosti pordi skannida, ja laseb nmapil lihtsalt hosti pingutada.Proovime lasta nmap-porti neid konkreetseid masinaid skannida ja vaadata, mis välja tuleb.

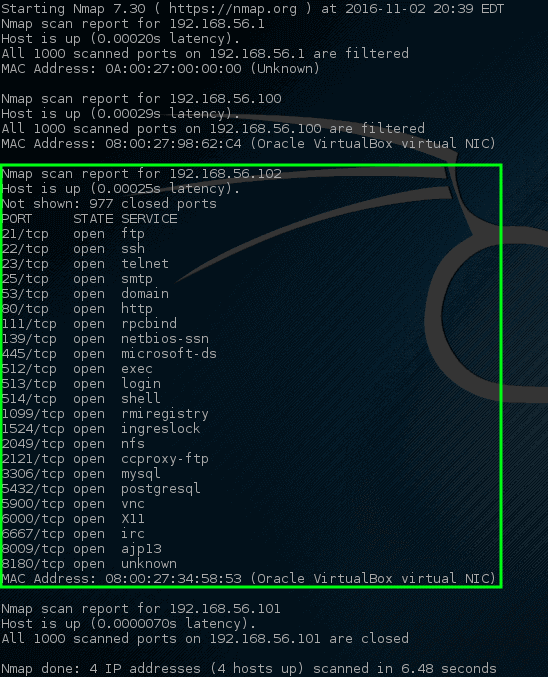

# nmap 192.168.56.1,100-102

Vau! Seekord tabas nmap kullakaevandust. Sellel konkreetsel hostil on üsna palju avatud võrgu porte.

Kõik need pordid tähistavad mingisugust kuulamisteenust selles konkreetses masinas. Varasemalt meenutades määratakse metasploitable haavatavale masinale 192.168.56.102 IP-aadress, miks sellel hostil on nii palju avatud porte.

Nii paljude pordide avamine enamikus masinates on väga ebanormaalne, nii et võib olla mõistlik mõte seda masinat veidi lähemalt uurida. Administraatorid saaksid võrgus oleva füüsilise masina jälile saada ja kohalikult masinat vaadata, kuid see poleks eriti lõbus, eriti kui nmap saaks selle meie jaoks palju kiiremini teha!

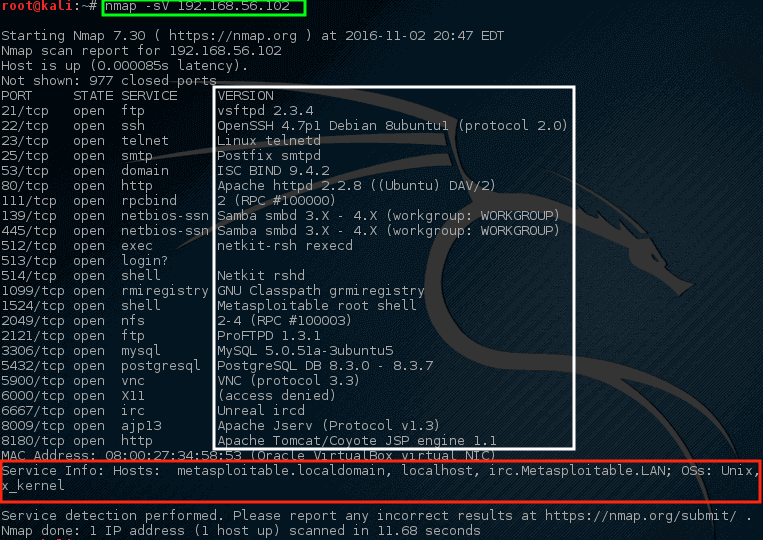

See järgmine skannimine on teenuse skannimine ja seda kasutatakse sageli selleks, et teha kindlaks, millist teenust võib masina konkreetne port kuulata.

Nmap uurib kõiki avatud porte ja proovib igas pordis töötavatest teenustest teavet haarata.

# nmap -sV 192.168.56.102

Pange tähele, et seekord andis nmap mõned soovitused selle kohta, mida nmap arvatavasti selles konkreetses pordis töötab (valges kastis esile tõstetud). Samuti proovis nmap määrata teavet nii selles masinas töötava operatsioonisüsteemi kui ka selle hostinime kohta (ka väga edukalt!).

Selle väljundi vaatamine peaks võrguadministraatori jaoks tekitama üsna palju muret. Kõige esimene rida väidab, et selles masinas töötab VSftpd versioon 2.3.4! See on VSftpd tõeliselt vana versioon.

ExploitDB kaudu otsides leiti selle versiooni (ExploitDB ID - 17491) jaoks 2011. aastal tõsine haavatavus.

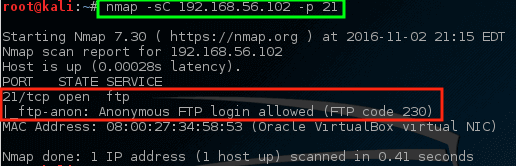

Vaatame nmap seda konkreetset sadamat lähemalt ja vaatame, mida saab määrata.

# nmap -sC 192.168.56.102 -p 21

Selle käsuga anti nmap-ile käsk käivitada hosti FTP-pordil (-p 21) oma vaikeskript (-sC). Ehkki see võib olla probleem või mitte, leidis nmap, et anonüümne FTP sisselogimine on selles konkreetses serveris lubatud.

See koos varasemate teadmistega VSftd-l, millel on vana haavatavus, peaks siiski muret tekitama. Vaatame, kas nmap-l on skripte, mis püüavad kontrollida VSftpd-i haavatavust.

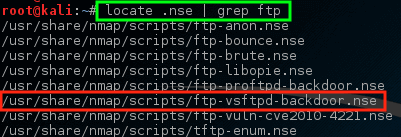

# locate .nse | grep ftp

Pange tähele, et nmap-l on juba NSE skript VSftpd tagaukse probleemi jaoks loodud! Proovime selle skripti selle hosti vastu käitada ja vaatame, mis juhtub, kuid kõigepealt võib olla oluline teada, kuidas skripti kasutada.

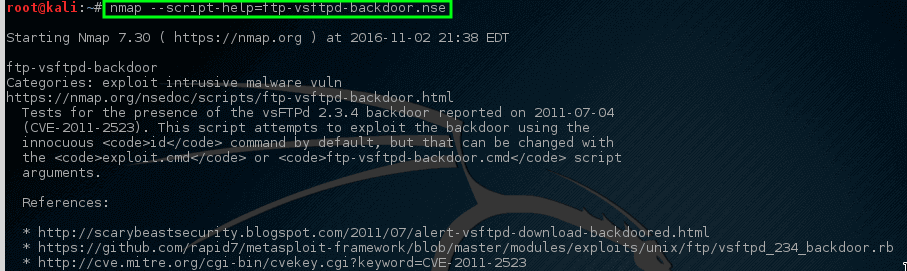

# nmap --script-help=ftp-vsftd-backdoor.nse

Selle kirjelduse läbi lugedes on selge, et selle skripti abil saab proovida, kas see konkreetne masin on varem tuvastatud ExploitDB probleemi suhtes haavatav.

Käivitame skripti ja vaatame, mis juhtub.

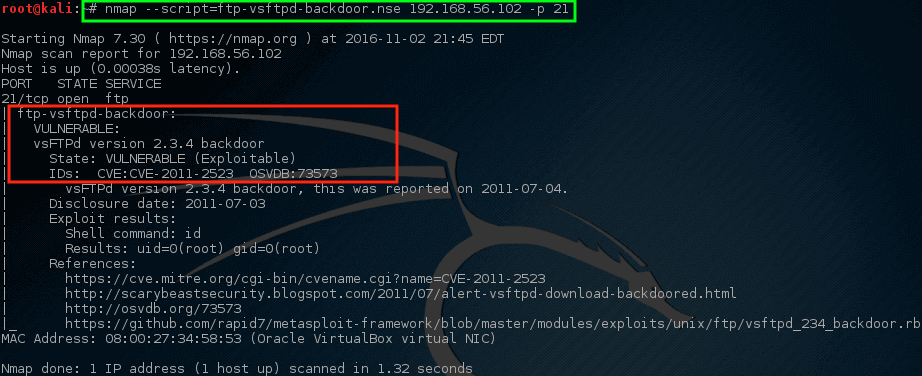

# nmap --script=ftp-vsftpd-backdoor.nse 192.168.56.102 -p 21

Jah! Nmapi stsenaarium andis ohtlikke uudiseid. See masin on tõenäoliselt hea kandidaat tõsiseks uurimiseks. See ei tähenda, et masin oleks rikutud ja seda kasutatakse kohutavate/kohutavate asjade jaoks, kuid see peaks võrgu-/turvameeskondadele muret valmistama.

Nmapil on võime olla äärmiselt valiv ja äärmiselt üsna. Suurem osa seni tehtud toimingutest on püüdnud hoida nmapi võrguliiklust mõõdukalt vaiksena, kuid isiklikule võrgule sellisel viisil skannimine võib olla äärmiselt aeganõudev.

Nmapil on võimalus teha palju agressiivsemat skannimist, mis annab sageli palju sama teavet, kuid mitme käsu asemel ühes käsus. Vaatame agressiivse skannimise väljundit (pange tähele - agressiivne skaneerimine võib sissetungi tuvastamise/ennetamise süsteemid käivitada!).

# nmap -A 192.168.56.102

Pange tähele, et seekord on nmap ühe käsuga tagastanud suure osa varem tagastatud teabest selles masinas töötavate avatud portide, teenuste ja konfiguratsioonide kohta. Suurt osa sellest teabest saab kasutada nii selle masina kaitsmise kindlakstegemiseks kui ka võrgus oleva tarkvara hindamiseks.

See oli vaid lühike ja lühike loetelu paljudest kasulikest asjadest, mida nmap-i abil saab hostist või võrgusegmendist leida. On tungivalt tungivalt, et üksikisikud jätkaksid nmapiga kontrollitult eksperimenteerimist inimese omandis olevas võrgus (ärge harjutage teiste üksuste skannimisega!).

Autorilt Gordon Lyon on ametlik juhend Nmapi võrgus skaneerimise kohta, mis on saadaval Amazonist.

Postitage julgelt kommentaare või küsimusi (või isegi rohkem näpunäiteid/nõuandeid nmap-skannimise kohta)!