Samba4 AD infrastruktuuri haldamine Linuxi käsurealt - 2. osa

Selles õpetuses käsitletakse mõningaid igapäevaseid põhikäske, mida peate kasutama Samba4 AD domeenikontrolleri infrastruktuuri haldamiseks, näiteks kasutajate ja rühmade lisamine, eemaldamine, keelamine või loendisse lisamine.

Uurime ka seda, kuidas hallata domeeni turbepoliitikat ja kuidas AD-kasutajaid siduda kohaliku PAM-autentimisega, et AD-kasutajad saaksid Linuxi domeenikontrolleris kohalikke sisselogimisi teha.

- Looge Ubuntu 16.04 - 1. osa Samba4-ga AD-infrastruktuur

- Samba4 Active Directory infrastruktuuri haldamine Windows10-st RSAT-i kaudu - 3. osa

- Samba4 AD domeenikontrolleri DNS-i ja rühmapoliitika haldamine Windowsis - 4. osa

1. samm: hallake Samba AD DC-d käsurealt

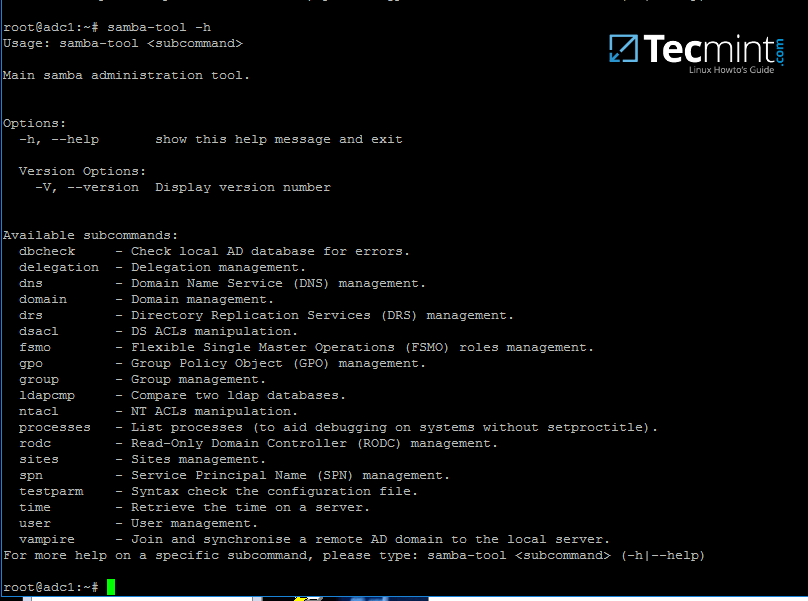

1. Samba AD DC-d saab hallata samba-tool käsurea utiliidi kaudu, mis pakub suurepärast liidest teie domeeni haldamiseks.

Samba-tööriista liidese abil saate otse hallata domeeni kasutajaid ja gruppe, domeeni grupipoliitikat, domeenisaite, DNS-teenuseid, domeeni replikatsiooni ja muid kriitilisi domeenifunktsioone.

Samba-tööriista kogu funktsionaalsuse ülevaatamiseks sisestage lihtsalt käsu juurõigustega ilma valiku või parameetrita.

# samba-tool -h

2. Nüüd alustame Samba4 tööriista utiliiti Samba4 Active Directory haldamiseks ja oma kasutajate haldamiseks.

AD-s kasutaja loomiseks kasutage järgmist käsku:

# samba-tool user add your_domain_user

Kasutaja lisamiseks mitme olulise väljaga, mida AD nõuab, kasutage järgmist süntaksit:

--------- review all options --------- # samba-tool user add -h # samba-tool user add your_domain_user --given-name=your_name --surname=your_username [email --login-shell=/bin/bash

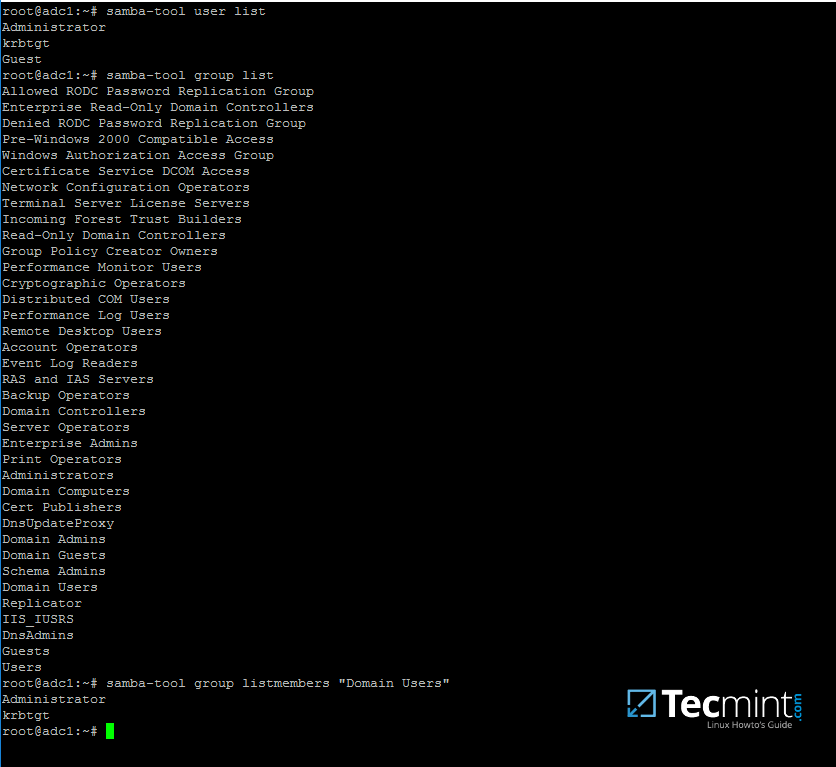

3. Kõigi samba AD domeeni kasutajate loendi leiate järgmise käsu väljastamisega:

# samba-tool user list

4. Samba AD domeeni kasutaja kustutamiseks kasutage järgmist süntaksit:

# samba-tool user delete your_domain_user

5. Lähtestage samba domeeni kasutaja parool, käivitades järgmise käsu:

# samba-tool user setpassword your_domain_user

6. Samba AD kasutajakonto keelamiseks või lubamiseks kasutage järgmist käsku:

# samba-tool user disable your_domain_user # samba-tool user enable your_domain_user

7. Samba rühmi saab hallata järgmise käsusüntaksiga:

--------- review all options --------- # samba-tool group add –h # samba-tool group add your_domain_group

8. Kustutage samba domeenirühm, väljastades järgmise käsu:

# samba-tool group delete your_domain_group

9. Kõigi samba domeenirühmade kuvamiseks käivitage järgmine käsk:

# samba-tool group list

10. Kõigi samba domeeni liikmete loetlemiseks kindlas rühmas kasutage käsku:

# samba-tool group listmembers "your_domain group"

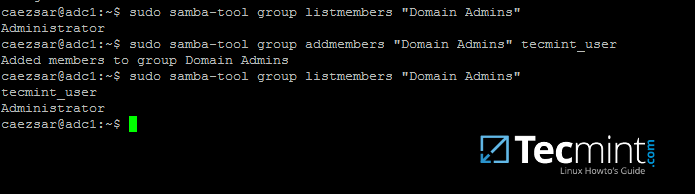

11. Liikme lisamine/eemaldamine samba domeenirühmast on võimalik, väljastades ühe järgmistest käskudest:

# samba-tool group addmembers your_domain_group your_domain_user # samba-tool group remove members your_domain_group your_domain_user

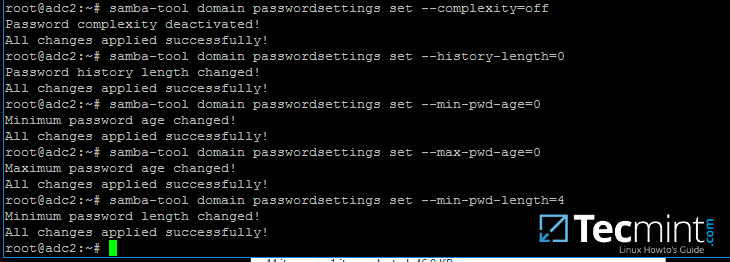

12. Nagu varem mainitud, saab samba-tööriista käsurea liidest kasutada ka teie samba domeeni poliitika ja turvalisuse haldamiseks.

Samba domeeni parooli seadete ülevaatamiseks kasutage järgmist käsku:

# samba-tool domain passwordsettings show

13. Samba domeeni paroolipoliitika, näiteks parooli keerukuse taseme, parooli vananemise, pikkuse, mäletatava vana parooli ja muude domeenikontrolleri jaoks vajalike muude turvaelementide muutmiseks kasutage juhendina allolevat ekraanipilti.

---------- List all command options ---------- # samba-tool domain passwordsettings -h

Ärge kunagi kasutage tootmiskeskkonnas paroolipoliitika reegleid, nagu ülalpool illustreeritud. Eespool toodud seadeid kasutatakse ainult tutvustamiseks.

2. samm: Samba kohalik autentimine Active Directory kontode abil

14. Vaikimisi ei saa AD kasutajad Linuxi süsteemis kohalikke sisselogimisi teha väljaspool Samba AD DC keskkonda.

Süsteemi Active Directory kontoga sisselogimiseks peate oma Linuxi süsteemikeskkonnas tegema järgmised muudatused ja muutma Samba4 AD DC-d.

Esiteks avage samba põhikonfiguratsioonifail ja lisage allpool olevad read, kui need puuduvad, nagu on näidatud alloleval ekraanipildil.

$ sudo nano /etc/samba/smb.conf

Veenduge, et konfiguratsioonifailis kuvatakse järgmised laused:

winbind enum users = yes winbind enum groups = yes

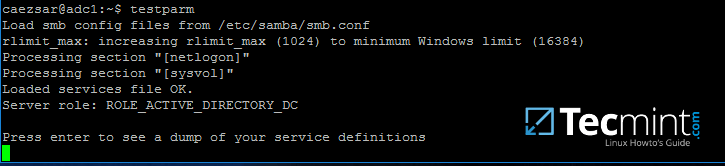

15. Pärast muudatuste tegemist kasutage testparmi utiliiti, et veenduda, et samba konfiguratsioonifailis ei leita vigu, ja taaskäivitage samba deemonid, väljastades allpool oleva käsu.

$ testparm $ sudo systemctl restart samba-ad-dc.service

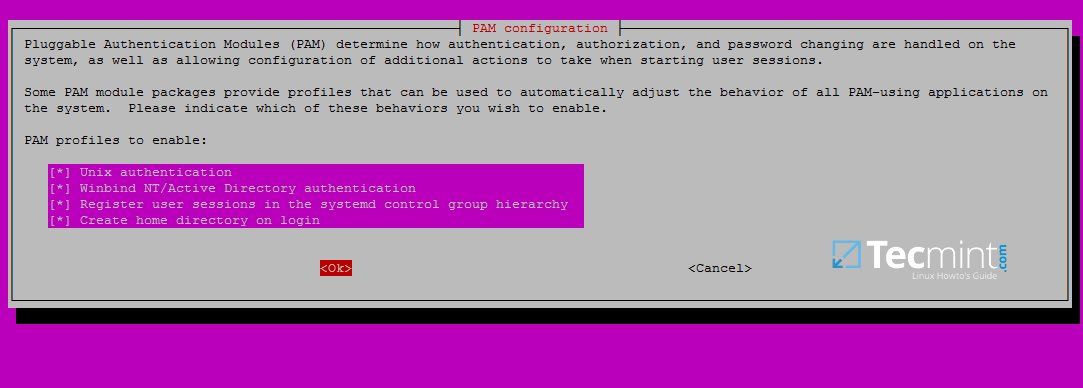

16. Järgmisena peame muutma kohalikke PAM-i konfiguratsioonifaile, et Samba4 Active Directory kontod saaksid autentida ja avada kohalikus süsteemis seansi ning luua kasutajatele kodukataloogi esimesel sisselogimisel.

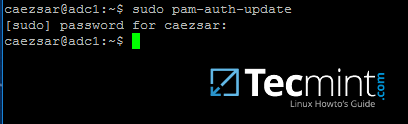

Kasutage PAM-i konfiguratsiooniviiba avamiseks käsku pam-auth-update ja lubage kõik PAM-profiilid lubades klahvi [tühik] abil, nagu on näidatud alloleval ekraanipildil.

Kui olete lõpetanud, vajutage klahvi [Tab] , et liikuda OK ja muudatuste rakendamiseks.

$ sudo pam-auth-update

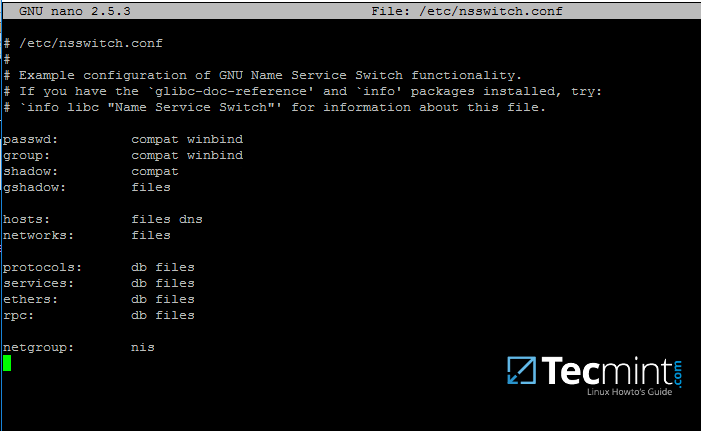

17. Nüüd avage tekstiredaktoriga fail /etc/nsswitch.conf ja lisage Winbind-lause parooli ja rühma ridade lõppu, nagu on näidatud allpool oleval ekraanipildil.

$ sudo vi /etc/nsswitch.conf

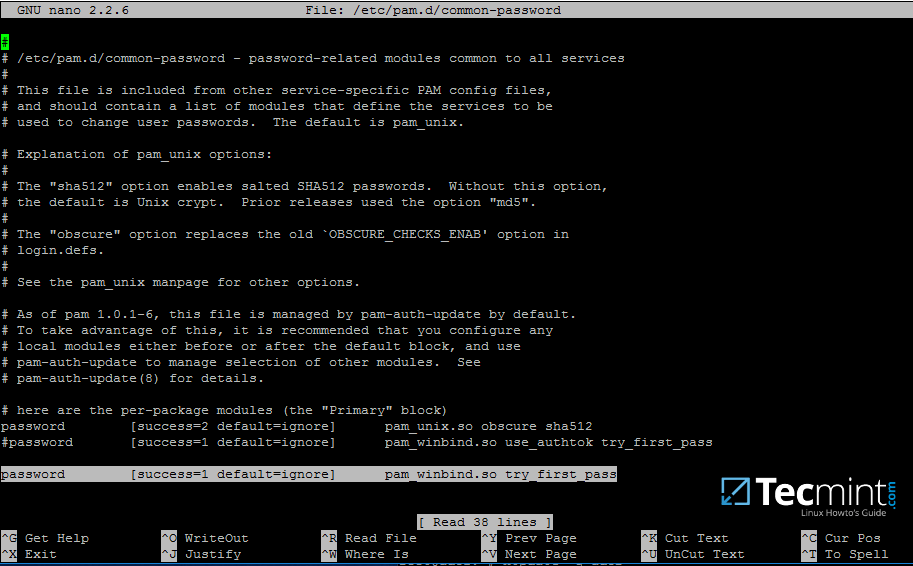

18. Lõpuks muutke faili /etc/pam.d/common-password, otsige allolevat rida, nagu on näidatud allpool oleval ekraanipildil, ja eemaldage lause use_authtok.

See säte tagab, et Active Directory kasutajad saavad Linuxis autentimise ajal parooli käsurealt muuta. Kui see seade on sisse lülitatud, ei saa Linuxis kohapeal autentitud AD kasutajad konsoolilt oma parooli muuta.

password [success=1 default=ignore] pam_winbind.so try_first_pass

Eemaldage valik use_authtok iga kord, kui PAM-i värskendused installitakse ja rakendatakse PAM-moodulitele või käsku pam-auth-update.

19. Samba4 binaarkaasadel on sisseehitatud ja vaikimisi lubatud deemon winbindd.

Sel põhjusel ei pea te enam lubama ja käivitama winbind-deemonit, mille pakub Winbind-pakett ametlikest Ubuntu hoidlatest.

Kui süsteemis käivitatakse vana ja aegunud winbind-teenus, keelake see ja peatage teenus, väljastades järgmised käsud:

$ sudo systemctl disable winbind.service $ sudo systemctl stop winbind.service

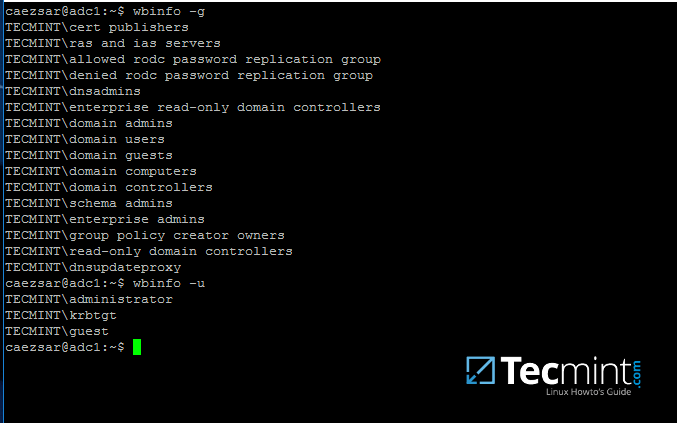

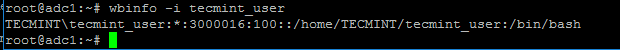

Ehkki me ei pea enam vana winbind-deemonit käivitama, peame wbinfo-tööriista installimiseks ja kasutamiseks siiski installima Winbindi paketi hoidlatest.

Wbinfo utiliiti saab kasutada Active Directory kasutajate ja rühmade päringuteks winbinddi deemoni vaatenurgast.

Järgmised käsud illustreerivad, kuidas AD-kasutajate ja rühmade kohta päringuid teha wbinfo abil.

$ wbinfo -g $ wbinfo -u $ wbinfo -i your_domain_user

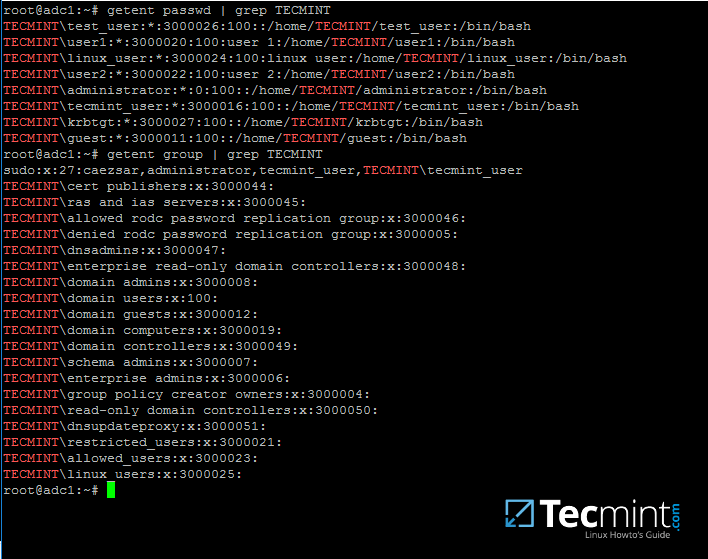

20. Lisaks wbinfo utiliidile saate käsurea utiliiti kasutada ka Active Directory andmebaasi päringute tegemiseks nimeteenuse lüliti teekidest, mis on esindatud failis /etc/nsswitch.conf.

Pange käsk getent läbi grep-filtri, et kitsendada tulemusi ainult teie AD-domeeni kasutaja või rühma andmebaasi osas.

# getent passwd | grep TECMINT # getent group | grep TECMINT

3. samm: logige Linuxi sisse Active Directory kasutajaga

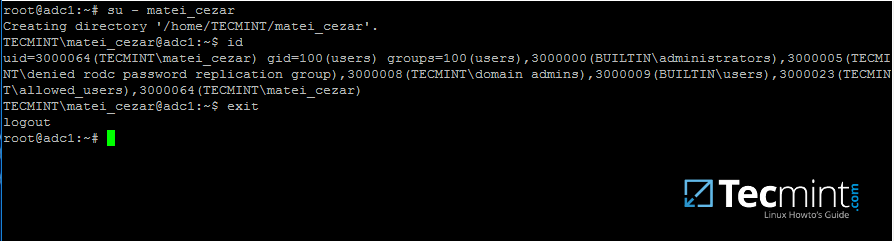

21. Samba4 AD kasutajaga süsteemis autentimiseks kasutage lihtsalt käsu su - järel parameetrit AD kasutajanimi.

Esimesel sisselogimisel kuvatakse konsoolil teade, mis teavitab teid, et teie AD-kasutajanime maneeriga on süsteemi teele /home/$DOMAIN/ loodud kodukataloog.

Autentitud kasutaja kohta lisateabe kuvamiseks kasutage käsku id.

# su - your_ad_user $ id $ exit

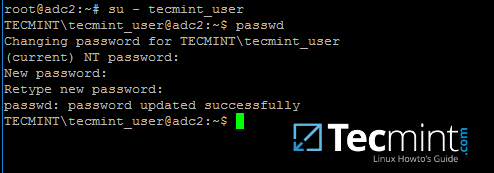

22. Pärast edukalt süsteemi sisse logimist konsoolis autentitud AD kasutaja tüüpi passwd käsu parooli muutmiseks.

$ su - your_ad_user $ passwd

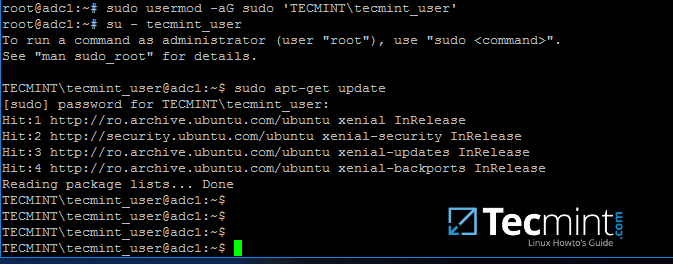

23. Vaikimisi ei ole Active Directory kasutajatele Linuxi administreerimisülesannete täitmiseks juurõigusi antud.

AD-kasutajale juurvolituste andmiseks peate lisama kasutajanime kohalikku sudo rühma, väljastades alltoodud käsu.

Kindlasti lisage valdkond, kaldkriips ja AD kasutajanimi üksikute ASCII jutumärkidega.

# usermod -aG sudo 'DOMAIN\your_domain_user'

Et kontrollida, kas AD-kasutajal on kohalikus süsteemis juurõigused, logige sisse ja käivitage sudo-õigustega käsk, näiteks apt-get update.

# su - tecmint_user $ sudo apt-get update

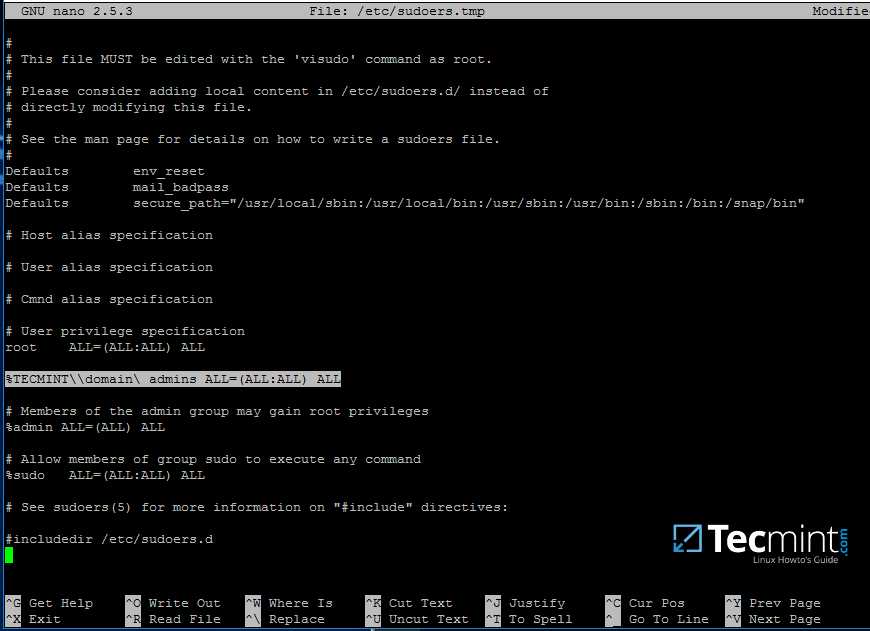

24. Kui soovite lisada juurõigused kõigile Active Directory rühma kontodele, redigeerige/etc/sudoers-faili visudo-käsu abil ja lisage alljärgnev rida pärast juurõiguste rida, nagu on näidatud allpool oleval ekraanipildil:

%DOMAIN\\your_domain\ group ALL=(ALL:ALL) ALL

Pöörake tähelepanu sudoersi süntaksile, et te asju välja ei lööks.

Sudoersi fail ei tule ASCII jutumärkide kasutamisega eriti hästi toime, seega veenduge, et kasutaksite % , et viidata rühmale, ja kasutage tagasilööki, et pääseda esimesest kaldkriipsust pärast domeeni nimi ja teine tagasilöögiklahv tühikute eemaldamiseks, kui teie rühma nimi sisaldab tühikuid (enamik AD sisseehitatud rühmadest sisaldavad vaikimisi tühikuid). Samuti kirjutage valdkond suurte tähtedega.

Praeguseks kõik! Samba4 AD infrastruktuuri haldamine on saavutatav ka mitme Windowsi keskkonna tööriista abil, näiteks ADUC, DNS Manager, GPM või muu, mille saate RSAT-paketi installimisel Microsofti allalaadimislehelt.

Samba4 AD DC haldamiseks RSAT-utiliitide kaudu on hädavajalik ühendada Windowsi süsteem Samba4 Active Directoryga. See on meie järgmise õpetuse teema, kuni olete TecMintiga kursis.